On ne sait plus où donner de la tête avec toutes ces nouvelles techniques de hacking. Aujourd’hui, je vous interpelle pour vous faire découvrir le nouveau hack à la mode, le crypto-jacking. Dans cet article, je vais vous expliquer la base du crypto-jacking et surtout, les bonnes pratiques à avoir afin d’éviter d’en subir les frais.

Comme vous avez pu le remarquer, la valeur de la cryptomonnaie a explosé en 2017. Avec cette explosion monétaire numérique, c’est bien évidemment la cybercriminalité qui s’est emballée à son tour.

Commençons par la base, qu’est-ce que le crypto-jacking ?

Il s’agit d’un logiciel qui va s’introduire dans votre ordinateur et qui va miner la crypto monnaie en secret. Le problème, c’est que ce type de virus est pratiquement indétectable, il s’incruste dans votre machine et pratiquement aucune analyse système ne pourra le détecter. En général, vous vous douterez d’un problème car votre ordinateur commencera à fonctionner très lentement.

En fait, quand on mine de la crypto monnaie, c’est la puissance de calcul de votre ordinateur qui est utilisée, c’est pour cela qu’il va fonctionner lentement.

Le minage de crypto monnaie utilise directement le processeur, la carte graphique et la RAM de votre ordinateur, le tout en même temps. Cela va faire fortement baisser la performance de la machine. Lorsqu’un ordinateur mine de la crypto monnaie il utilise considérablement la puissance de calcul, cette puissance qui vous est normalement utile à de nombreuses autres tâches. Pour faire simple, ces petits filous de hackers utilisent la puissance de votre ordinateur et l’électricité que vous payez pour empocher des gains. Petite info sympa à savoir, une machine qui mine de la crypto monnaie consomme jusqu’à 7 fois plus d’énergie que la moyenne.

Les pirates peuvent crypto-jacker de nombreux appareils, les ordinateurs portables, les postes de travail, les serveurs et même les téléphones portables… Le crypto-jacking est de plus en plus répandue, il y a eu une hausse du nombre d’attaques de plus de 8500 % au dernier trimestre de 2017 !

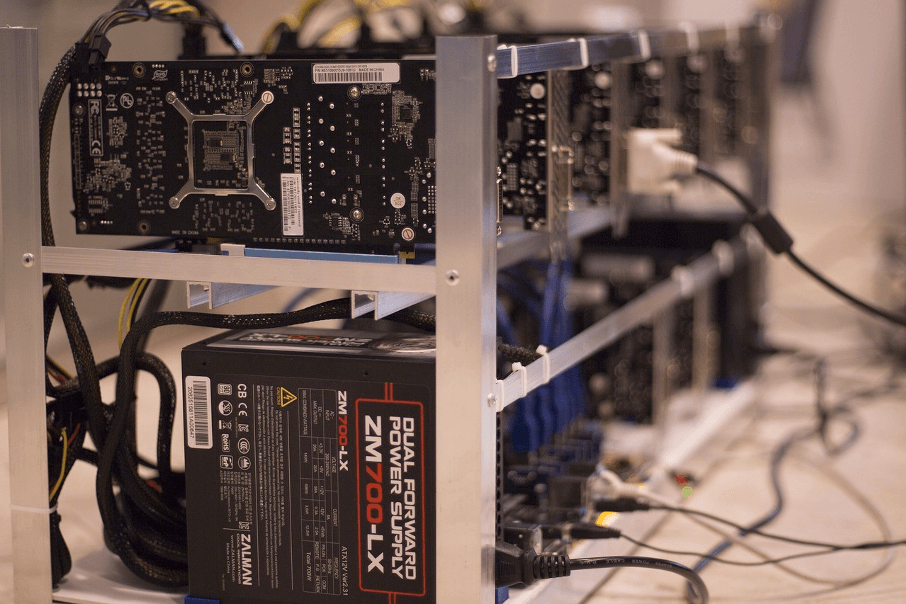

Si cette nouvelle technique de hacking a pris une telle ampleur, c’est dû au fait des nombreux coûts orchestrés par le minage de crypto monnaie. Il faut du bon matériel, relativement puissant et récent. En général les personnes qui minent de la crypto monnaie utilisent du matériel spécifique, afin d’optimiser la production et réduire les coûts, de manière à avoir le meilleur retour sur investissement possible.

Exemple d’ordinateur spécialement conçu pour miner de la crypto monnaie.

Miner de la crypto monnaie, c’est coûteux, cela consomme beaucoup d’énergie, use le matériel et nécessite un équipement initial relativement puissant. Autant dire que ce n’est pas à la portée de tout budget, et les hackers l’ont bien compris ! Pourquoi s’embêter à s’acheter du matériel et investir quand on peut se servir chez les autres. En accédant à vos machines, ils peuvent tranquillement récupérer leurs gains tout en vous faisant travailler à leur place.

Pas d’inquiétudes mes amis, chez Lutessa, nous avons une armée d’ingénieurs et d’experts en cybersécurité prêts à vous aider.

Bien comprendre d’où peut venir la menace.

C’est compliqué de se protéger quand on ne sait pas d’où vient le coup. Un moyen simple et rapide pour les hackers d’accéder à vos systèmes est de passer via internet. Je sais que ça peut paraitre bête dit comme ça, mais on a tendance à oublier que la majorité des attaques proviennent du net. Une tendance commune, tout le monde aime surfer sur internet, que ce soit pour le loisir, le travail, pour trouver des informations etc. Les hackers l’ont bien compris.

Une méthode de crypto-jacking assez répandu est de passer par les navigateurs. En général, les hackers passent via des codes Javascript présents sur internet afin de vous pirater.

On va commencer par le début, le Javascript c’est un langage de programmation qui est utilisé dans la majorité des navigateurs internet et pages web. C’est en partie grâce à ce langage que l’on a des animations, une bonne gestion des données, des pages dynamiques… La majorité de nos appareils qui ont un navigateur utilisent du JavaScript. Les ordinateurs portables, fixes, les téléphones, tablettes etc. Le hacker utilise en fait des sites web compromis (où ils ont réussi à introduire leur petit programme) afin de miner sur votre ordinateur à votre insu. Il existe un grand nombre de sites qui ont déjà été affectés par ce type de virus et la plupart du temps, le propriétaire ne s’en rend compte que quelques mois après ! Ne vous inquiétez pas, cette technique reste éphémère (malgré son efficacité), une fois votre navigateur ou l’onglet du site web fermés, vous serez débarrassé du programme malveillant. Ce type de « hack » ne fonctionne que via internet, une fois tout fermé, vous êtes tranquilles.

Mais comment ce genre de programme peut-il s’exécuter sans votre autorisation ?

Eh bien c’est la « magie » d’internet, on n’a pas la main sur tout. Lorsqu’un internaute surfe sur un site ayant été infecté, aucune permission ne lui est demandée. Le programme se lance automatiquement. C’est un peu comme les cookies, il y a des sites où on vous demande la permission, et d’autres où rien ne vous est demandé. C’est par ce que c’est fait automatiquement la plupart du temps ! On ne vous demande pas votre avis. Quand vous êtes sur votre navigateur, le programme passe par cette « passerelle » pour s’introduire.

Une fois lancé, le programme va instantanément utiliser la puissance de votre GPU et de votre processeur afin de miner. Plus un processeur travaille, plus il utilise de l’énergie, plus il va chauffer, et cela peut être dangereux pour votre machine. Le hic, c’est que votre appareil n’est pas forcément adapté à utiliser autant de puissance d’un coup. Sur un téléphone par exemple, cela peut faire fondre des composants, et donc endommager votre appareil. Bon, je vous rassure, la majorité des programmes malveillants de minage sont « intelligents », ils préfèrent limiter l’utilisation (en forçant moins sur la puissance de calcul) afin d’éviter d’être soupçonné et ainsi rester caché plus longtemps.

Il est donc plus intéressant pour les hackers de miner pendant plus longtemps mais moins intensément. Certains pirates ont mêmes poussé le vice plus loin. Certain de ces programmes, une fois sur votre téléphone, attendent que l’appareil se mette en veille pour miner, de façon à être sûr que l’utilisateur ne s’en rende pas compte.

Certains programmes attendent même que votre appareil soit mis en charge pour s’activer. Ce sont des programmes dormants. De cette manière, les utilisateurs ne se rendent pas compte que la batterie baisse de façon inhabituelle. C’est souvent utilisé sur les téléphones, car les personnes ne ferment pas leur navigateur et branche leur téléphone une fois qu’ils vont se coucher.

Une autre attaque assez répandue dans le monde du crypto-jacking est l’attaque en code natif. C’est un peu comme les virus « classiques », il s’agit d’infecter votre système via un malware (virus). Ce malware va ensuite tenter d’affecter le reste du réseau (en partant de votre ordinateur), de manière à contrôler un maximum de machines possibles. Plus le hacker a d’ordinateurs à sa disposition, plus vite il va pouvoir miner et donc gagner rapidement des gains. Les malwares de crypto jacking sont particulièrement perfides, basés sur le même principe que les virus classiques, ils s’incrustent dans l’ordinateur et peuvent incorporer un certain nombre de nouvelles fonctions. Par exemple, l’un de ces malwares connus à la particularité d’installer en plus un logiciel d’administration à distance (plus communément appelé RAT) ce qui lui permettrait de contrôler entièrement la machine. Il pourra en prime installer, modifier, télécharger et transférer des fichiers. Des plus inquiétant, en effet. Le pire avec ce type de logiciel, c’est que pouvoir retrouver la source du virus et les autres appareils qui ont été infectés relève de l’exploit. Il peut s’agir d’une chaîne entière d’ordinateurs qui ont été corrompus.

Les attaques en code natif existent également sur les mobiles. Les malwares sont en général incorporés à des applications.

Ne paniquez pas, nous sommes là pour vous aider. Voici quelques conseils de nos ingénieurs pour vous protéger.

Tout d’abord, il faut savoir qu’il n’y a pas de solution miracle. Il y a plusieurs facteurs à prendre en compte pour pouvoir se protéger.

1. Soyez attentifs aux fichiers que vous téléchargez et ouvrez. La manière la plus simple d’être infecté par un malware est de le télécharger par inadvertance ou méconnaissance. Les e-mails par exemple, représentent l’un des outils les plus fiables pour les cybercriminels. L’objectif est simple, vous inviter à visiter un site web malveillant, ouvrir une pièce jointe, divulguer des informations…

2. Vérifiez régulièrement que vos appareils ne sont pas vulnérables (faille de sécurité, bon usage de l’appareil, antivirus et applications à jour…).

3. Exclure les applications mobiles pouvant avoir un aspect frauduleux. Si vous ne connaissez pas une application, commencez par aller voir ce que les gens en pensent sur les forums. Ça vous permettra de savoir si oui, ou non, l’application a des antécédents.

4. Informez votre équipe. Sensibilisez-les aux attaques classiques de malwares, comme le ransomware, le phising etc. Il vaut mieux prévenir que guérir. Il faut prendre des précautions afin d’éviter au maximum les difficultés. Il est en effet plus aisé d’empêcher une situation délicate que de la résoudre.

5. Avoir des mots de passe forts, des firewalls, des antivirus…

6. La sécurisation du réseau informatique. Il est important pour les entreprises de sécuriser leur périmètre informatique via la détection des vulnérabilités et la prise de mesures préventives.

Même si tous ces conseils devraient vous permettre de ne pas vous faire infecter par ce type de malware, restez tout de même vigilant. Si vous rencontrez des symptômes avant-coureurs de cryptojacking (réseau lent, ordinateur qui chauffe énormément, facture d’électricité salée, pic de consommation du CPU), soyez prêts à intervenir et à débrancher le réseau pour éviter que le reste des machines soient corrompus.

Chez Lutessa, nous garantissons une sécurité optimale de l’ensemble de votre parc informatique, que ce soit au niveau du réseau que du serveur. Nous étudions et concevons des solutions de sécurité basé sur vos besoins.